A digitális biztonság ma már nem luxus, hanem alapvető szükséglet. Amikor laptopod vagy asztali géped merevlemezén személyes fotók, munkahelyi dokumentumok, banki adatok és egyéb érzékeny információk tárolódnak, ezek védelme létfontosságú. Egy elveszett vagy ellopott eszköz nemcsak pénzügyi kárt okozhat, hanem személyazonosság-lopáshoz vagy súlyos adatvédelmi problémákhoz is vezethet.

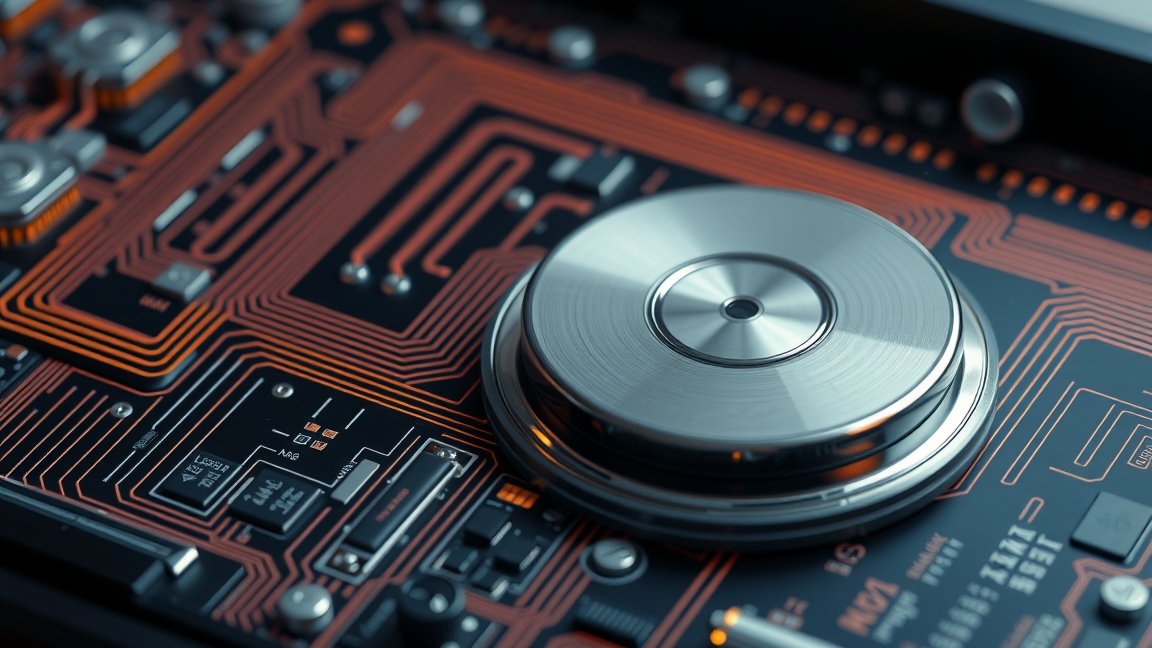

A merevlemez titkosítása egy olyan biztonsági réteg, amely matematikai algoritmusok segítségével olvashatatlanná teszi az adatokat jogosulatlan hozzáférés esetén. Ez azt jelenti, hogy még ha valaki fizikailag hozzáfér is a merevlemezedhez, a rajta tárolt információk megfelelő kulcs nélkül értelmezhetetlen adathalmaznak tűnnek. A BitLocker a Microsoft által fejlesztett beépített titkosítási megoldás, amely Windows Vista óta elérhető, és folyamatosan fejlődik.

Az alábbi útmutatóban részletesen bemutatjuk a BitLocker működését, telepítési folyamatát és mindennapi használatát. Megtudhatod, hogyan aktiválhatod egyszerűen ezt a hatékony védelmi rendszert, milyen előfeltételeknek kell megfelelned, és hogyan kezelheted a titkosított meghajtókat a mindennapi munkád során. Gyakorlati tippeket és hibaelhárítási tanácsokat is kapsz, hogy magabiztosan használhasd ezt a fontos biztonsági eszközt.

A BitLocker alapjai és működési elve

A BitLocker Drive Encryption egy teljes lemeztitkosítási technológia, amely az Advanced Encryption Standard (AES) algoritmusra épül. Ez a rendszer nem csak az operációs rendszer meghajtóját képes védeni, hanem külső USB-eszközöket, SD-kártyákat és egyéb cserélhető adathordozókat is. A titkosítás folyamata során minden egyes adat matematikai transzformáción megy keresztül, amely csak a megfelelő kulcs birtokában fordítható vissza.

A technológia háttérben működik, így a mindennapi használat során nem érzékelhető lassulást tapasztalsz. A BitLocker intelligens módon kezeli a titkosítási folyamatot, csak azokat a szektorokat titkosítja, amelyeken valóban adatok találhatók. Ez jelentősen csökkenti a kezdeti titkosítási időt és javítja a rendszer teljesítményét.

Fontos megjegyzés: "A BitLocker nem helyettesíti a rendszeres biztonsági mentéseket, hanem kiegészíti azokat. A titkosítás megvéd a jogosulatlan hozzáféréstől, de hardverhiba esetén az adatok ugyanúgy elveszhetnek."

Rendszerkövetelmények és kompatibilitás

Mielőtt elkezdenéd a BitLocker telepítését, ellenőrizned kell, hogy számítógéped megfelel-e a szükséges követelményeknek. A BitLocker Windows Vista Ultimate és Enterprise kiadásaiban jelent meg először, de ma már a Windows 7, 8, 10 és 11 Professional, Enterprise és Education verzióiban is elérhető.

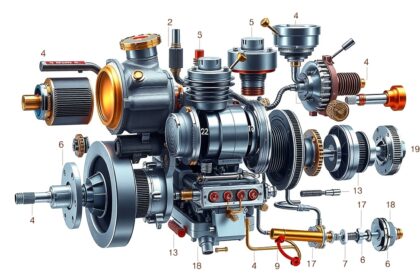

A legfontosabb hardverkövetelmények közé tartozik a TPM (Trusted Platform Module) chip jelenléte, amely a titkosítási kulcsok biztonságos tárolásáért felelős. A TPM 1.2 vagy újabb verzió szükséges a teljes funkcionalitáshoz. Ha számítógéped nem rendelkezik TPM-mel, akkor is használhatod a BitLockert, de ebben az esetben USB-kulcsot vagy jelszót kell alkalmaznod a rendszer indulásakor.

Az alábbi táblázat összefoglalja a különböző Windows-verziók BitLocker-támogatását:

| Windows verzió | BitLocker támogatás | TPM követelmény | Alternatív hitelesítés |

|---|---|---|---|

| Home Edition | Nem támogatott | – | – |

| Professional | Teljes támogatás | Ajánlott | USB-kulcs, jelszó |

| Enterprise | Teljes támogatás | Ajánlott | USB-kulcs, jelszó, PIN |

| Education | Teljes támogatás | Ajánlott | USB-kulcs, jelszó, PIN |

BitLocker engedélyezése lépésről lépésre

A BitLocker aktiválása Windows 10 és 11 rendszereken egyszerű folyamat, amely néhány kattintással elvégezhető. Első lépésként nyisd meg a Vezérlőpultot, majd keresd meg a "BitLocker Drive Encryption" opciót. Alternatívaként a Windows keresőjében is rákereshetsz a "BitLocker" kifejezésre.

A BitLocker beállítási felületén láthatod az összes elérhető meghajtót és azok jelenlegi titkosítási állapotát. A rendszermeghajtó mellett található "Turn on BitLocker" linkre kattintva indíthatod el a titkosítási folyamatot. A rendszer ekkor ellenőrzi a hardverkövetelményeket és meghatározza a rendelkezésre álló hitelesítési módszereket.

🔐 TPM-mel rendelkező rendszereken automatikusan elindul a titkosítás

🔑 TPM nélküli gépeken USB-kulcs vagy jelszó megadása szükséges

🛡️ A folyamat során a rendszer kompatibilitási tesztet futtat

📱 Modern eszközökön biometrikus hitelesítés is beállítható

⚡ A titkosítás háttérben fut, nem akadályozza a munkát

Helyreállítási kulcs kezelése és tárolása

A helyreállítási kulcs a BitLocker egyik legkritikusabb eleme, amely 48 karakter hosszú numerikus kód formájában generálódik. Ez a kulcs teszi lehetővé az adatok hozzáférését olyan esetekben, amikor a normál hitelesítési módszer nem működik. A kulcs elvesztése véglegesen elérhetetlenné teheti a titkosított adatokat.

A Microsoft több lehetőséget kínál a helyreállítási kulcs biztonságos tárolására. A legkényelmesebb módszer a Microsoft-fiókhoz való mentés, amely automatikusan szinkronizálja a kulcsot a felhőbe. Emellett lehetőség van USB-eszközre vagy nyomtatott formában történő mentésre is. A vállalati környezetekben az Active Directory is képes tárolni ezeket a kulcsokat.

Fontos megjegyzés: "A helyreállítási kulcsot mindig több helyen tárold, és soha ne a titkosított eszközön. Ha csak egy példányod van és az elvész, az adatok véglegesen elérhetetlenné válnak."

Teljesítményoptimalizálás titkosított rendszereken

A modern BitLocker implementációk minimális hatást gyakorolnak a rendszer teljesítményére, de néhány optimalizálási technika további javulást eredményezhet. Az SSD-meghajtók különösen jól működnek titkosítással, mivel a hardveres AES-gyorsítás jelentősen csökkenti a processzor terhelését.

A UEFI-alapú rendszerek gyorsabb indulást biztosítanak, mivel a firmware szintjén támogatják a titkosítási folyamatokat. A TPM 2.0 chip használata szintén javítja a teljesítményt és növeli a biztonságot az előző generációkhoz képest. A rendszeres defragmentálás és a szabad hely optimalizálása szintén hozzájárul a jobb teljesítményhez.

Az alábbi táblázat mutatja be a különböző hardverkonfigurációk várható teljesítményhatását:

| Hardver konfiguráció | Teljesítménycsökkenés | Indítási idő változás | Ajánlott beállítás |

|---|---|---|---|

| HDD + TPM 1.2 | 5-10% | +10-15 másodperc | Alap titkosítás |

| SSD + TPM 2.0 | 1-3% | +2-5 másodperc | Teljes titkosítás |

| NVMe + Hardware AES | <1% | Elhanyagolható | Maximális biztonság |

Hibaelhárítás és gyakori problémák

A BitLocker használata során felmerülő problémák többsége egyszerű lépésekkel megoldható. A leggyakoribb hiba a helyreállítási mód aktiválódása, amely akkor következik be, amikor a rendszer nem tudja ellenőrizni a rendszer integritását. Ez történhet hardverváltozás, BIOS-frissítés vagy rendszerfrissítés után.

Ha a BitLocker helyreállítási módba kapcsol, ne izgulj. A helyreállítási kulcs megadása után a rendszer normálisan elindul, és általában automatikusan visszaáll a normál működésre. Ha a probléma ismétlődik, ellenőrizd a TPM állapotát és a rendszerindítási sorrendet a BIOS-ban.

A lassú titkosítási folyamat is gyakori panasz, különösen nagyobb meghajtók esetén. A titkosítás sebességét befolyásolja a rendszer terheltsége, ezért érdemes a folyamatot kevésbé aktív időszakokra ütemezni. A laptop használók figyeljenek arra, hogy a gép csatlakoztatva legyen az áramforráshoz a teljes folyamat alatt.

Fontos megjegyzés: "Ha rendszeresen előfordul a helyreállítási mód aktiválódása, az hardverprobléma jelzője lehet. Ilyenkor érdemes szakemberhez fordulni a TPM vagy az alaplap ellenőrzéséért."

Vállalati környezetben való alkalmazás

A BitLocker vállalati használata során számos további funkció válik elérhetővé, amelyek megkönnyítik a központi kezelést és megfelelnek a szigorú biztonsági előírásoknak. A Group Policy segítségével egységes titkosítási szabályzatok alkalmazhatók a teljes szervezetre, míg az Active Directory automatikusan tárolja és kezeli a helyreállítási kulcsokat.

A Microsoft BitLocker Administration and Monitoring (MBAM) eszköz lehetővé teszi a titkosítási állapot központi monitorozását és jelentéskészítést. Ez különösen hasznos nagyobb szervezeteknél, ahol több száz vagy ezer eszközt kell kezelni. A MBAM integrálódik a System Center Configuration Manager-rel is.

A vállalati környezetben gyakran alkalmazzák a pre-boot hitelesítést, amely PIN-kód vagy intelligens kártya használatát igényli a rendszer indítása előtt. Ez további biztonsági réteget jelent, különösen a mobil eszközök esetében, amelyek nagyobb kockázatnak vannak kitéve.

Adatvédelem és jogi megfelelőség

A BitLocker használata nemcsak technikai, hanem jogi szempontból is fontos lehet. Számos iparágban és országban kötelező az érzékeny adatok titkosítása, különösen az egészségügyben, pénzügyi szektorban és közigazgatásban. Az Európai Unió GDPR rendelete is hangsúlyozza a személyes adatok megfelelő védelmének fontosságát.

A titkosítás alkalmazása jelentősen csökkenti az adatvédelmi incidensek kockázatát és enyhíti a bejelentési kötelezettségeket. Ha egy titkosított eszköz elvész vagy ellopják, és a titkosítás megfelelően van implementálva, az adatok kompromittálódásának kockázata minimális.

Fontos megjegyzés: "A BitLocker használata önmagában nem garantálja a teljes jogi megfelelőséget. Fontos, hogy a titkosítás része legyen egy átfogó adatvédelmi stratégiának, amely magában foglalja a hozzáférés-kezelést és a biztonsági mentéseket is."

Külső eszközök titkosítása BitLocker To Go-val

A BitLocker To Go funkció lehetővé teszi USB-meghajtók, külső merevlemezek és SD-kártyák titkosítását. Ez különösen hasznos olyan esetekben, amikor érzékeny adatokat kell szállítani vagy különböző számítógépek között megosztani. A titkosított külső eszközök jelszóval vagy intelligens kártyával védhetők.

A BitLocker To Go kompatibilis a Windows XP és újabb rendszerekkel, bár a teljes funkcionalitás csak Windows 7 és újabb verziókban érhető el. A titkosított eszközök automatikusan felismerhetők és használhatók bármely kompatibilis Windows rendszeren, a megfelelő hitelesítés után.

A külső eszközök titkosítása során figyelembe kell venni a teljesítményre gyakorolt hatást, amely különösen régebbi vagy lassabb USB-eszközök esetén lehet észrevehető. Modern USB 3.0 és újabb eszközök esetén a teljesítménycsökkenés minimális.

Fontos megjegyzés: "A BitLocker To Go kiváló megoldás az adatok szállítására, de ne felejtsd el, hogy a külső eszközök fizikai védelme ugyanolyan fontos, mint a titkosítás. Egy elveszett USB-meghajtó még titkosítás mellett is biztonsági kockázatot jelenthet."

Biztonsági mentés és katasztrófa-helyreállítás

A BitLocker használata során különös figyelmet kell fordítani a biztonsági mentési stratégiára. A titkosított adatok mentése ugyanúgy működik, mint a titkosítatlan adatoké, de a helyreállítási folyamat bonyolultabb lehet. Fontos, hogy a biztonsági mentési szoftver kompatibilis legyen a BitLockerrel.

A rendszer-helyreállítási pontok létrehozása különösen fontos titkosított rendszereken, mivel ezek lehetővé teszik a gyors visszaállítást hardver- vagy szoftverproblémák esetén. A Windows automatikusan létrehozza ezeket a pontokat, de manuálisan is beállíthatók kritikus műveletek előtt.

A teljes rendszer biztonsági mentése során érdemes figyelembe venni, hogy a titkosított adatok nagyobb helyet foglalnak, és a mentési folyamat tovább tarthat. A felhőalapú biztonsági mentési szolgáltatások általában átlátható módon kezelik a titkosított adatokat, de érdemes ellenőrizni a szolgáltató kompatibilitását.

Jövőbeli fejlesztések és alternatívák

A BitLocker technológia folyamatosan fejlődik, és a Microsoft rendszeresen ad ki frissítéseket és új funkciókat. A legújabb Windows 11 verzió már támogatja a hardveres titkosítást újabb processzorokon, amely további teljesítményjavulást eredményez. A kvantum-kriptográfia fejlődésével a jövőben még biztonságosabb titkosítási algoritmusok válhatnak elérhetővé.

Az alternatív titkosítási megoldások között található a VeraCrypt, amely nyílt forráskódú és több platformon elérhető. A FileVault a macOS beépített titkosítási megoldása, míg a Linux rendszereken a LUKS (Linux Unified Key Setup) a standard. Mindegyik megoldásnak megvannak a maga előnyei és hátrányai.

Fontos megjegyzés: "Bár léteznek alternatív titkosítási megoldások, a BitLocker előnye a Windows rendszerekbe való szoros integráció és a Microsoft által nyújtott támogatás. Vállalati környezetben ez különösen értékes lehet."

Gyakran ismételt kérdések a BitLocker használatával kapcsolatban

Mi történik, ha elfelejtem a BitLocker jelszót?

Ha elfelejted a jelszót, a helyreállítási kulcs segítségével továbbra is hozzáférhetsz az adataidhoz. A helyreállítási kulcsot a Microsoft-fiókodban, USB-eszközön vagy nyomtatott formában tárolhatod. Fontos, hogy ezt a kulcsot biztonságos helyen őrizd.

Lassítja-e a BitLocker a számítógépem működését?

Modern hardvereken a BitLocker teljesítményhatása minimális, általában 1-5% között mozog. SSD-meghajtók és hardveres AES-gyorsítással rendelkező processzorok esetén a lassulás szinte észrevehetetlen.

Használhatom a BitLockert Windows Home kiadáson?

Nem, a BitLocker csak a Windows Professional, Enterprise és Education kiadásaiban érhető el. Home kiadáson harmadik féltől származó titkosítási megoldásokat kell használni.

Mi történik, ha megváltoztatom a hardvert?

Jelentős hardverváltozás esetén a BitLocker helyreállítási módba kapcsolhat. Ilyenkor a helyreállítási kulcs megadása után a rendszer újra normálisan működik. A TPM-beállítások frissítése szükséges lehet.

Hogyan távolíthatom el a BitLocker titkosítást?

A BitLocker kikapcsolása a Vezérlőpult BitLocker beállításaiban történik. A "Turn off BitLocker" opcióra kattintva a rendszer automatikusan visszafejti az adatokat. Ez a folyamat időigényes lehet nagyobb meghajtók esetén.

Működik-e a BitLocker külső merevlemezekkel?

Igen, a BitLocker To Go funkció lehetővé teszi külső USB-meghajtók, SD-kártyák és egyéb cserélhető adathordozók titkosítását. Ezek az eszközök jelszóval vagy intelligens kártyával védhetők.