A digitális biztonság világában egyre nagyobb kihívást jelent a személyes és vállalati adatok védelme. Mindennapi életünk során számtalan érzékeny információt tárolunk eszközeinken, bankkártya adatoktól kezdve a munkahelyi dokumentumokig. A kibertámadások növekvő száma és kifinomultsága miatt már nem elegendő csak a szoftveralapú védelemre hagyatkozni.

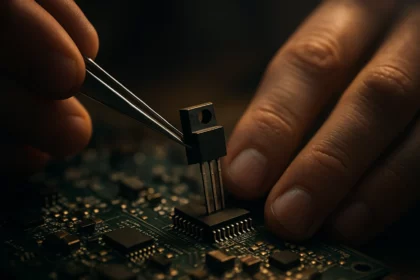

A TPM (Trusted Platform Module) egy speciális biztonsági chip, amely hardverszintű védelmet nyújt az adatok és titkos kulcsok számára. Ez a technológia nem csupán egy újabb biztonsági réteg, hanem egy alapvetően más megközelítés, amely a hardver fizikai tulajdonságait használja fel a védelem érdekében. A témát több szemszögből is megvizsgálhatjuk: a technikai működés, a gyakorlati alkalmazások és a jövőbeli fejlesztések perspektívájából.

Az alábbi részletes áttekintés során betekintést nyersz a TPM chip működésének rejtelmeibe, megérted, hogyan védi a legérzékenyebb adatokat, és megtudod, milyen konkrét előnyöket kínál a mindennapi használat során. Praktikus tanácsokat is kapsz a technológia optimális kihasználásához.

A TPM chip alapjai és működési elvei

A TPM chip egy dedikált mikroprocesszor, amely kriptográfiai műveleteket hajt végre teljesen elkülönítve a fő rendszertől. Ez az elkülönítés kulcsfontosságú, mivel még akkor is működik, ha a fő operációs rendszer kompromittálódik.

A chip három fő komponensből áll: a kriptográfiai motor végzi a titkosítási műveleteket, a biztonságos tároló őrzi a kulcsokat, míg az integritás mérő rendszer folyamatosan ellenőrzi a rendszer állapotát. Ez a hármas védelem biztosítja, hogy a támadók ne férhessenek hozzá az érzékeny információkhoz.

A működés alapja a hardveralapú bizalmi lánc (Hardware Root of Trust) koncepciója. Ez azt jelenti, hogy a rendszer indításakor minden komponens hitelességét ellenőrzi, mielőtt átadná a vezérlést. Ha bármilyen módosítást észlel, megtagadja a működést.

Kriptográfiai kulcskezelés és védelem

🔐 RSA és ECC kulcsgenerálás – A chip képes nagy biztonságú kulcsok létrehozására

🛡️ Kulcs tárolás – A privát kulcsok soha nem hagyják el a chipet

🔒 Aláírás és titkosítás – Minden művelet a chip belsejében történik

⚡ Gyors hozzáférés – Optimalizált teljesítmény a gyakori műveleteknél

🌐 Szabványos protokollok – Kompatibilitás az iparági standardokkal

A TPM chip egyik legfontosabb funkciója a kulcskezelés. A generált kulcsok fizikailag a chipen belül maradnak, ami azt jelenti, hogy még a rendszeradminisztrátor sem férhet hozzájuk közvetlenül. Ez a hardware security boundary biztosítja, hogy a kulcsok ne kerülhessenek ki a biztonságos környezetből.

A kulcshierarchia rendszerében a TPM egy fő kulcsot (Storage Root Key) használ, amelyből további kulcsokat származtat. Ez a hierarchikus felépítés lehetővé teszi a rugalmas kulcskezelést, miközben fenntartja a maximális biztonságot.

Platform integritás és rendszerindítás védelme

A Measured Boot folyamat során a TPM minden indítási lépést rögzít és ellenőriz. Ez magában foglalja a BIOS/UEFI firmware, a bootloader és az operációs rendszer mag ellenőrzését is. Ha bármelyik komponens módosul, a rendszer ezt észleli.

Az Platform Configuration Registers (PCR) értékek tárolják ezeket a méréseket. Minden PCR egy specifikus rendszerkomponens állapotát tükrözi, és ezek az értékek nem manipulálhatók külső eszközökkel. A támadók így nem tudják elrejteni a káros módosításokat.

A Remote Attestation funkció lehetővé teszi, hogy távoli szerverek ellenőrizzék a rendszer integritását. Ez különösen fontos vállalati környezetben, ahol biztosítani kell, hogy csak megbízható eszközök férjenek hozzá az érzékeny adatokhoz.

| Védelem típusa | Hagyományos módszer | TPM-alapú védelem |

|---|---|---|

| Kulcstárolás | Szoftver/fájlrendszer | Hardveres elkülönítés |

| Rendszerindítás | Vírusirtó ellenőrzés | Kriptográfiai mérés |

| Távoli hitelesítés | Jelszó/tanúsítvány | Platform attestation |

| Adattitkosítás | Szoftver kulcsok | Hardware-bound kulcsok |

Támadási vektorok és védekezési mechanizmusok

A fizikai támadások ellen a TPM chip speciális védelmi mechanizmusokkal rendelkezik. A tamper-evident és tamper-resistant tulajdonságok biztosítják, hogy a chip fizikai manipulálása esetén az érzékeny adatok automatikusan törlődjenek.

Oldalsáv támadások (side-channel attacks) ellen a chip árnyékolt kivitelezést használ. Ez azt jelenti, hogy az áramfogyasztás, elektromágneses kisugárzás vagy időzítési információk nem árulják el a belső műveleteket. A differenciális energiaanalízis (DPA) és hasonló technikák így nem alkalmazhatók.

A szoftveralapú támadások esetén a TPM chip teljes elkülönítése biztosítja a védelmet. Még ha a fő rendszer teljesen kompromittálódik is, a TPM belsejében tárolt információk továbbra is biztonságban maradnak.

"A hardveralapú biztonság nem csupán egy további védőréteg, hanem egy alapvetően más paradigma, amely a fizikai törvényeket használja fel a digitális biztonság érdekében."

Gyakorlati alkalmazások és használati esetek

A BitLocker és hasonló teljes lemeztitkosítási megoldások a TPM chipet használják a titkosítási kulcsok biztonságos tárolására. Ez biztosítja, hogy a merevlemez eltulajdonítása esetén az adatok hozzáférhetetlenek maradjanak.

Vállalati környezetben a digitális tanúsítványok és PKI infrastruktúra kulcsai tárolhatók a TPM-ben. Ez különösen fontos az email aláírás, VPN kapcsolatok és más kriptográfiai műveletek esetén.

A Windows Hello és hasonló biometrikus hitelesítési rendszerek szintén a TPM chipre támaszkodnak. Az ujjlenyomat vagy arcfelismerési sablonok titkosított formában kerülnek tárolásra, ami megakadályozza azok visszafejtését.

Teljesítmény és optimalizálás

A modern TPM chipek jelentős teljesítményjavulást mutatnak az előző generációkhoz képest. A TPM 2.0 szabvány támogatja a párhuzamos műveleteket és optimalizált algoritmusokat, ami csökkenti a késleltetést.

Az algoritmus agilitás lehetővé teszi, hogy a chip különböző kriptográfiai algoritmusokat támogasson egyidejűleg. Ez biztosítja a jövőbeni kompatibilitást és lehetővé teszi a fokozatos átállást újabb, biztonságosabb algoritmusokra.

A cache mechanizmusok és előre számított értékek használata tovább gyorsítja a gyakran használt műveleteket. A kulcsderivációs funkciók optimalizálása különösen fontos a rendszerindítás során.

"A TPM chip nem csak biztonságot nyújt, hanem a megfelelő implementációval a rendszer teljesítményét is javíthatja a specializált kriptográfiai műveletek révén."

Szabványok és kompatibilitás

A TCG (Trusted Computing Group) által fejlesztett TPM 2.0 szabvány nemzetközi elfogadottságot élvez. Ez biztosítja, hogy a különböző gyártók chipjei kompatibilisek legyenek egymással és a szabványos szoftverekkel.

Az FIPS 140-2 és Common Criteria tanúsítványok garantálják, hogy a TPM chipek megfelelnek a legmagasabb biztonsági követelményeknek. Ezek a tanúsítványok különösen fontosak kormányzati és pénzügyi alkalmazásoknál.

A PKCS#11 és hasonló API szabványok lehetővé teszik, hogy a meglévő alkalmazások könnyedén integrálhassák a TPM funkcionalitást anélkül, hogy jelentős kódmódosításokra lenne szükség.

| TPM verzió | Kriptográfiai algoritmusok | Főbb újítások |

|---|---|---|

| TPM 1.2 | SHA-1, RSA | Alapvető platform mérés |

| TPM 2.0 | SHA-256, ECC, AES | Algoritmus agilitás, jobb teljesítmény |

| TPM 2.0+ | Post-quantum ready | Kvantumrezisztens előkészítés |

Jövőbeli fejlesztések és trendek

A kvantum-számítástechnika megjelenése új kihívásokat jelent a kriptográfia számára. A TPM chipek fejlesztői már dolgoznak a post-quantum kriptográfiai algoritmusok integrálásán, hogy a jövőbeli kvantum-támadások ellen is védelmet nyújtsanak.

Az IoT eszközök növekvő száma új alkalmazási területeket nyit meg a TPM technológia előtt. A beágyazott rendszerekben használható kisebb, energiatakarékosabb TPM chipek fejlesztése folyamatban van.

A felhőalapú szolgáltatások integrációja szintén fontos fejlesztési irány. A virtualizált TPM (vTPM) megoldások lehetővé teszik, hogy felhőbeli virtuális gépek is élvezhessék a TPM előnyeit.

"A TPM technológia jövője nem csupán a nagyobb biztonságról szól, hanem arról is, hogy ezt a védelmet minden eszköz és alkalmazás számára elérhetővé tegye."

Implementációs kihívások és megoldások

A legacy rendszerek integrációja gyakran jelent kihívást. Sok régebbi alkalmazás nem támogatja natívan a TPM funkciókat, ezért wrapper megoldásokra és átmeneti architektúrákra van szükség.

Az felhasználói élmény optimalizálása kritikus fontosságú. A biztonsági funkciók nem akadályozhatják a mindennapi munkát, ezért a fejlesztők folyamatosan dolgoznak a transzparens integráción.

A költséghatékonyság szintén fontos szempont. Bár a TPM chipek ára folyamatosan csökken, még mindig megfontolást igényel a költség-haszon arány, különösen nagyobb telepítések esetén.

"A sikeres TPM implementáció kulcsa a biztonság és használhatóság egyensúlyának megtalálása."

Hibakeresés és karbantartás

A TPM chipek diagnosztikai funkciói lehetővé teszik a rendszergazdák számára a chip állapotának monitorozását. A beépített self-test funkciók automatikusan ellenőrzik a chip integritását.

A firmware frissítések kritikus fontosságúak a biztonság fenntartásához. A gyártók rendszeresen kiadnak frissítéseket, amelyek új fenyegetések ellen nyújtanak védelmet vagy javítják a teljesítményt.

A backup és helyreállítási stratégiák kialakítása elengedhetetlen. Bár a TPM kulcsok nem exportálhatók, léteznek módszerek a rendszer helyreállítására chip meghibásodás esetén.

"A proaktív karbantartás és monitorozás megelőzheti a TPM-hez kapcsolódó problémák nagy részét, biztosítva a folyamatos védelmet."

Integrációs lehetőségek és API-k

A Microsoft TPM Base Services (TBS) egy absztrakciós réteget biztosít, amely lehetővé teszi, hogy több alkalmazás egyidejűleg használja a TPM chipet. Ez megoldja a hozzáférési konfliktusokat és optimalizálja az erőforrás-felhasználást.

A Linux TPM2 Software Stack (TSS2) hasonló funkcionalitást nyújt Linux környezetben. Ez a nyílt forráskódú implementáció lehetővé teszi a fejlesztők számára, hogy testreszabott megoldásokat hozzanak létre.

A Java és .NET keretrendszerek számára is elérhetők TPM wrapper könyvtárak, amelyek egyszerűsítik a kriptográfiai műveletek integrálását a meglévő alkalmazásokba.

Mi az a TPM chip és mire szolgál?

A TPM (Trusted Platform Module) egy speciális biztonsági mikroprocesszor, amely hardverszintű kriptográfiai védelmet nyújt. Fő feladata a titkos kulcsok biztonságos tárolása, a rendszer integritásának ellenőrzése és a biztonságos rendszerindítás biztosítása.

Hogyan véd a TPM chip a fizikai támadások ellen?

A TPM chip tamper-evident és tamper-resistant tulajdonságokkal rendelkezik. Ha valaki megpróbálja fizikailag manipulálni, az érzékeny adatok automatikusan törlődnek. Emellett speciális árnyékolással védett az oldalsáv támadások ellen is.

Milyen különbség van a TPM 1.2 és 2.0 verziók között?

A TPM 2.0 jelentős fejlesztéseket tartalmaz: támogatja a modernebb kriptográfiai algoritmusokat (SHA-256, ECC), algoritmus agilitással rendelkezik, jobb teljesítményt nyújt és rugalmasabb kulcskezelést tesz lehetővé.

Lehet-e TPM chip nélkül is biztonságos egy rendszer?

Igen, de korlátozott mértékben. A TPM chip nélküli rendszerek szoftveralapú védelemre támaszkodnak, ami sebezhetőbb a támadásokkal szemben. A TPM hardverszintű védelmet ad, ami jelentősen növeli a biztonságot.

Hogyan ellenőrizhetem, hogy eszközömben van-e TPM chip?

Windows rendszerben a "tpm.msc" parancs futtatásával vagy a Beállítások > Frissítés és biztonság > Windows biztonság menüpontban ellenőrizhető. Linux alatt a "/sys/class/tpm/" könyvtár létezése jelzi a TPM jelenlétét.

Mit tegyek, ha a TPM chip meghibásodik?

TPM meghibásodás esetén a titkosított adatok elveszhetnek, ha nincs megfelelő biztonsági mentés. Fontos a helyreállítási kulcsok biztonságos tárolása és a rendszeres backup készítése a kritikus adatokról.